Privoxy (Wikipedia) : Privoxy est un serveur mandataire pour le protocole HTTP, souvent utilisé en combinaison avec Tor1,2 et Squid. Privoxy est un proxy web avec des capacités de filtrage avancées de protection de la vie privée, filtrant le contenu des pages Web, gérant les cookies, contrôlant l'accès, supprimant les publicités, fenêtres intempestives, etc. Il supporte à la fois les systèmes seuls et les réseaux multi-utilisateurs.

Il y a donc moyen de coupler ces 2 trucs, aussi dans le but d'utiliser notre client Tor en noeud d'Entrée. Il faudra configurer les clients sur le réseau LAN interne pour qu'ils en profitent.

Avertissement lol: vaut mieux avoir un bon avocat :p

dsl :s

------------ TOR ------------

apt-get install tor

Copie du fichier de config de Tor original

cp /etc/tor/torrc /etc/tor/torrc.ori

Tor config, fichier /etc/tor/torrc, les changements persos :

SocksPort 127.0.0.1:9050 # port à l'écoute ici seulement pour localhost (le serveur lui-même)

SocksPort 192.168.1.103:9100 # port à l'écoute ici pour les connexions direct par SOCKS des clients LAN (évitant Privoxy)

SOCKSPolicy accept 192.168.1.0/24

SOCKSPolicy accept 127.0.0.1

SOCKSPolicy reject *

Log notice file /var/log/tor/log

ControlPort 9051

CookieAuthentication 1

ExitPolicy reject *:*service tor restart

Voir en temps réel les "notices" de Tor :

tail -f /var/log/tor/log

Vérifier :

[notice] Bootstrapped 0%: Starting

[notice] Bootstrapped 80%: Connecting to the Tor network

[notice] Bootstrapped 85%: Finishing handshake with first hop

[notice] Bootstrapped 90%: Establishing a Tor circuit

[notice] Tor has successfully opened a circuit. Looks like client functionality is working.

[notice] Bootstrapped 100%: DoneLà notre client Tor est connecté à son réseau !!! Déjà une bonne chose !

------------ PRIVOXY ------------

apt-get install privoxy

Copie du fichier de config de Privoxy original

cp /etc/privoxy/config /etc/privoxy/config.ori

Privoxy config, fichier /etc/privoxy/config, les changements persos :

(perso je préfère rm config histoire de repartir sur un nano config tout propre)

user-manual /usr/share/doc/privoxy/user-manual

confdir /etc/privoxy

logdir /var/log/privoxy

actionsfile match-all.action # Actions that are applied to all sites and maybe overruled later on.

actionsfile default.action # Main actions file

actionsfile user.action # User customizations

filterfile default.filter

filterfile user.filter # User customizations

logfile logfile

#debug 1 # Log the destination for each request Privoxy let through. See also debug 1024.

#debug 1024 # Actions that are applied to all sites and maybe overruled later on.

debug 4096 # Startup banner and warnings

debug 8192 # Non-fatal errors

listen-address 127.0.0.1:8118

listen-address 192.168.1.103:8118 #Uniquement les ordis sur ce LAN pourront l'utiliser

toggle 1

enable-remote-toggle 0

enable-remote-http-toggle 0

enable-edit-actions 0

enforce-blocks 0

buffer-limit 4096

enable-proxy-authentication-forwarding 0

#forward-socks4a / 127.0.0.1:9050 .

forward-socks5t / 127.0.0.1:9050 .

forwarded-connect-retries 0

accept-intercepted-requests 0

allow-cgi-request-crunching 0

split-large-forms 0

keep-alive-timeout 5

tolerate-pipelining 1

socket-timeout 300Un coup de

service privoxy restart

(à faire aussi systématiquement après un reboot de la machine, parce que le temps que TOR démarre, il se peut que Privoxy se bloque bêtement... à moins de bidouiller un script qui va bien...)

------------ CONFIG DES CLIENTS ------------

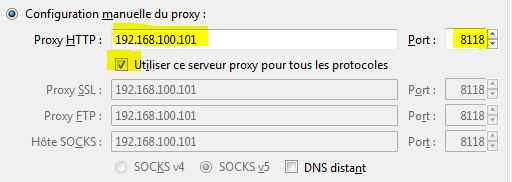

Firefox : Options > Avancé > Réseau > Connexion (bouton paramètres)

Renseigner l'IP de la machine avec Privoxy, et le port de connexion à Privoxy.

(UPDATE : Ne pas cocher Utiliser ce serveur proxy pour tous les protocoles... Mais seulement HTTP et SSL !!!)

------------ BONUS - ARM ------------

[https://www.torproject.org/projects/arm.html.en](https://www.torproject.org/projects/arm.html.en)

[https://www.atagar.com/arm/](https://www.atagar.com/arm/)

Infos version lignes de commandes :

apt-get install tor-arm

L'utilisateur devra lancer la commande "arm", mais il c'est mieux qu'il soit dans le groupe debian-tor

adduser USER debian-tor

Puis le USER (donc pas root!!!) lancera:

arm

ou sinon (mieux!!!)

sudo -u debian-tor arm

Pour que cette interface demande un mot de passe, ce sera dans /etc/tor/torrc

Insérer le résultat de la commande :

tor --hash-password PASSWORD

/etc/tor/torrc ici là même :

HashedControlPassword xxxxxxxxxxxx

service tor restart

---------------------------------------

Ressources...

[https://fr.wikipedia.org/wiki/Tor_(réseau)](https://fr.wikipedia.org/wiki/Tor_%28r%C3%A9seau%29)

https://www.torproject.org/

https://www.torproject.org/docs/tor-doc-relay.html.en

http://www.privoxy.org/

Tester si c'est bien ok...

https://check.torproject.org/?lang=fr

https://www.torproject.org/download/download

Le principe du réseau en oignon :

"Tor" and the "Onion Logo" are registered trademarks of The Tor Project, Inc.

Tor client + Privoxy + Connection directe via SOCKS (pour son LAN)

- Wiki - Tutos - Notes ( MinosHome | MH8 )

- Linux

- Debian (et autres...)

- Tor client + Privoxy + Connection directe via SOCKS (pour son LAN)